Tạo tài khoản Data Bunker

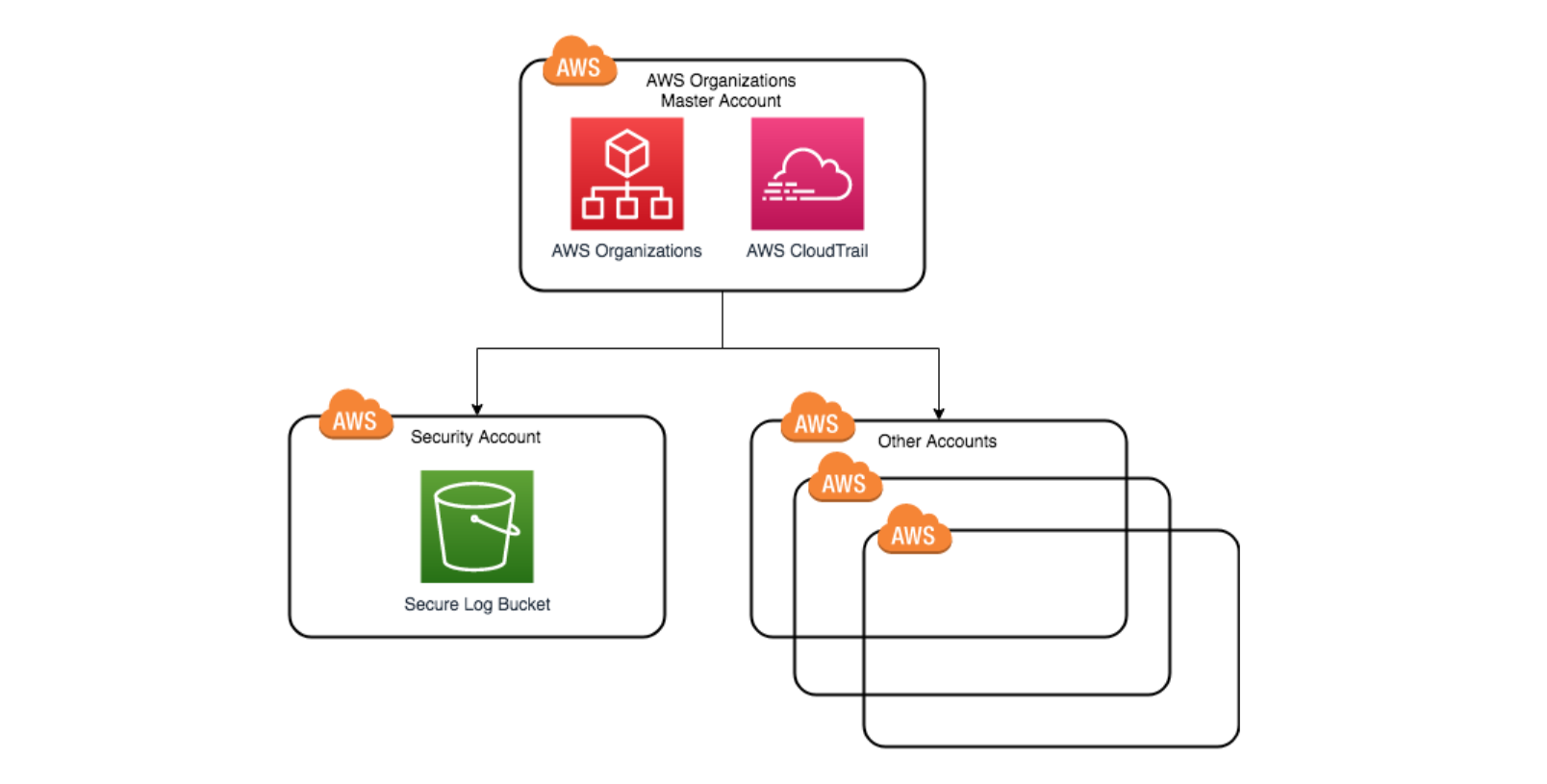

Giới thiệu

Trong phòng workshop này, bạn sẽ tạo một bunker dữ liệu an toàn. Bunker dữ liệu là một tài khoản an toàn sẽ lưu trữ dữ liệu bảo mật quan trọng ở một vị trí an toàn. Đảm bảo rằng chỉ những thành viên trong nhóm bảo mật của bạn mới có quyền truy cập vào tài khoản này. Trong phòng thí nghiệm này, bạn sẽ tạo một tài khoản bảo mật mới, tạo một thùng S3 an toàn trong tài khoản đó rồi bật CloudTrail để tổ chức của chúng tôi gửi các nhật ký này đến thùng trong tài khoản dữ liệu an toàn. Bạn cũng có thể muốn cân nhắc đến những dữ liệu khác mà bạn cần trong đó như các bản sao lưu an toàn.

Thực hành tốt nhất là sử dụng AWS Control Tower để thiết lập vùng hạ cánh Well-Architected của bạn. Các bước trong phòng thí nghiệm này bao gồm những gì đã được cấu hình cho Tài khoản lưu trữ nhật ký Control Tower.

Tạo tài khoản ghi nhật ký từ tài khoản quản lý tổ chức

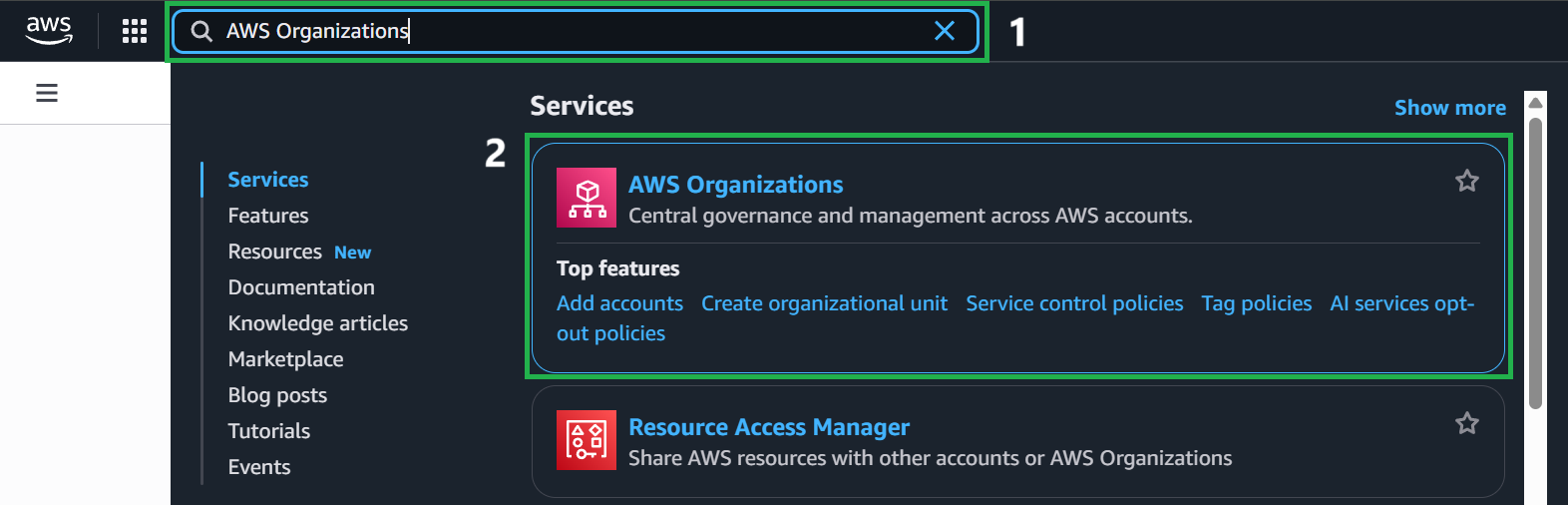

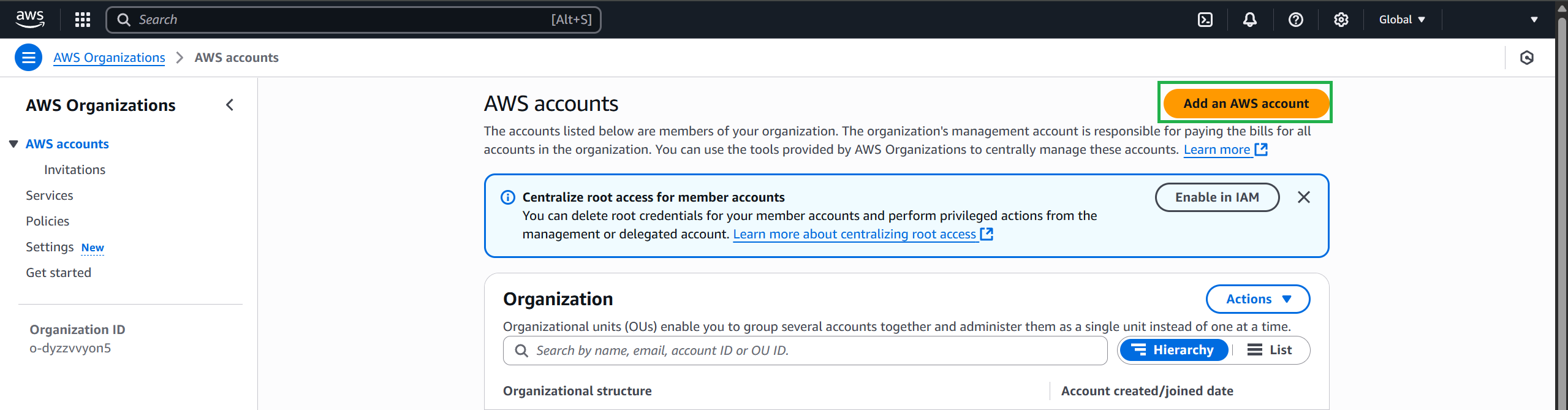

Đăng nhập vào tài khoản quản lý của Tổ chức AWS (AWS oganizations) của bạn.

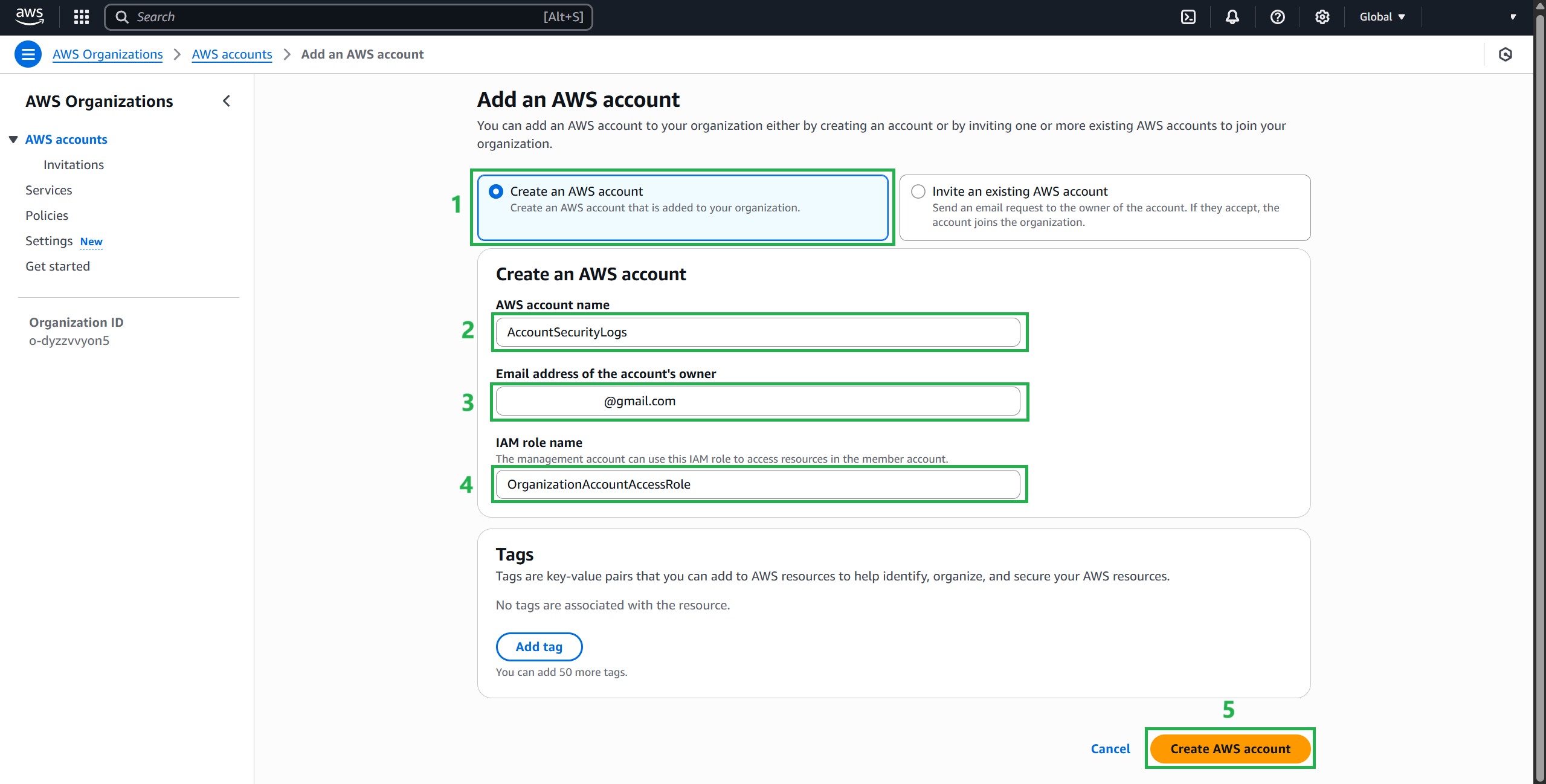

Tại trang chủ của AWS Organizations, chọn Add An AWS Account.

Điền thông tin tài khoản mới

- Tên tài khoản AWS:

AccountSecurityLogs - Địa chỉ email của chủ sở hữu tài khoản:

example@gmail.com - Tên IAM role(mặc định):

OrganizationAccountAccessRole

(Tùy chọn) Nếu vai trò của bạn không có quyền đảm nhận bất kỳ vai trò nào, bạn cũng sẽ phải thêm chính sách IAM. Chính sách quản trị viên AWS có chính sách này theo mặc định, nếu không, hãy làm theo các bước trong Tài liệu về Tổ chức AWS để cấp quyền truy cập vào vai trò. Hãy cân nhắc áp dụng các biện pháp thực hành tốt nhất làm cơ sở như khóa khóa truy cập người dùng gốc của tài khoản AWS của bạn và sử dụng xác thực đa yếu tố

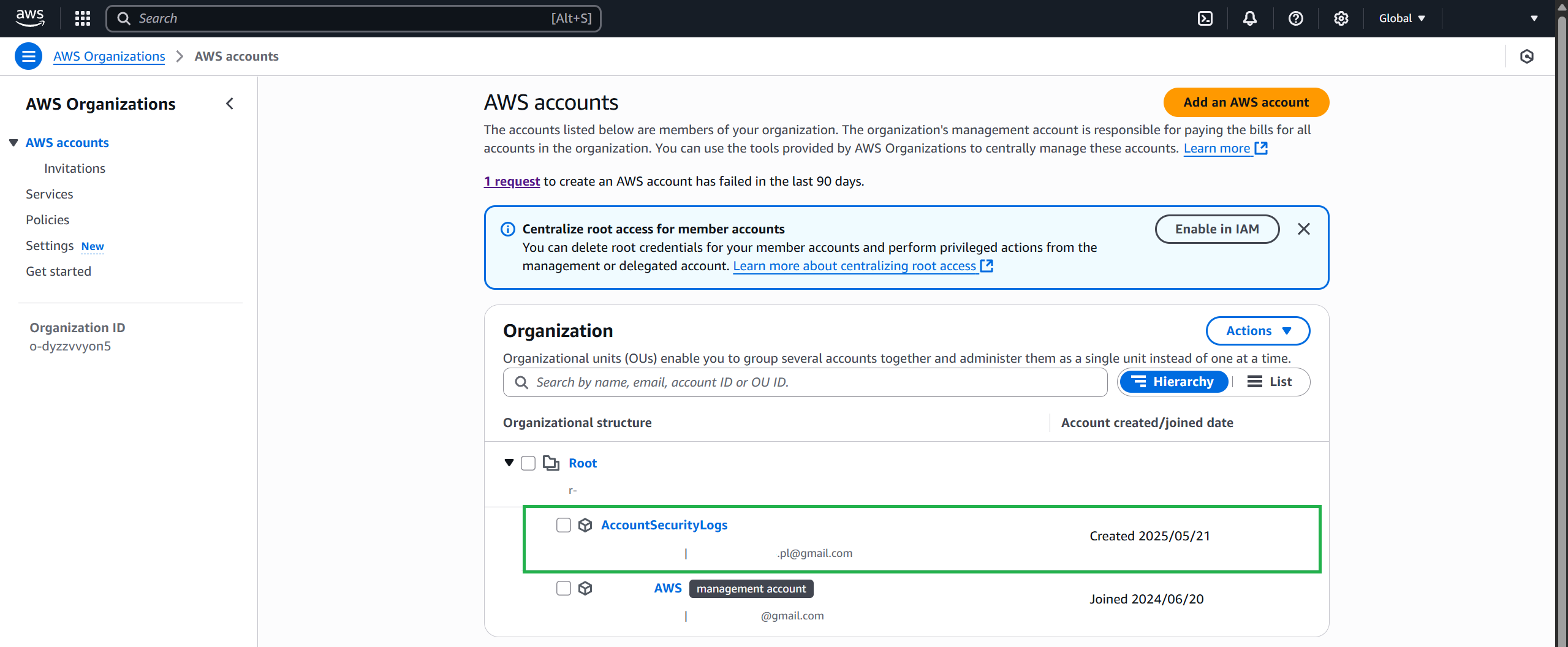

Hoàn thành thêm tài khoản và chờ yêu cầu được xử lý.

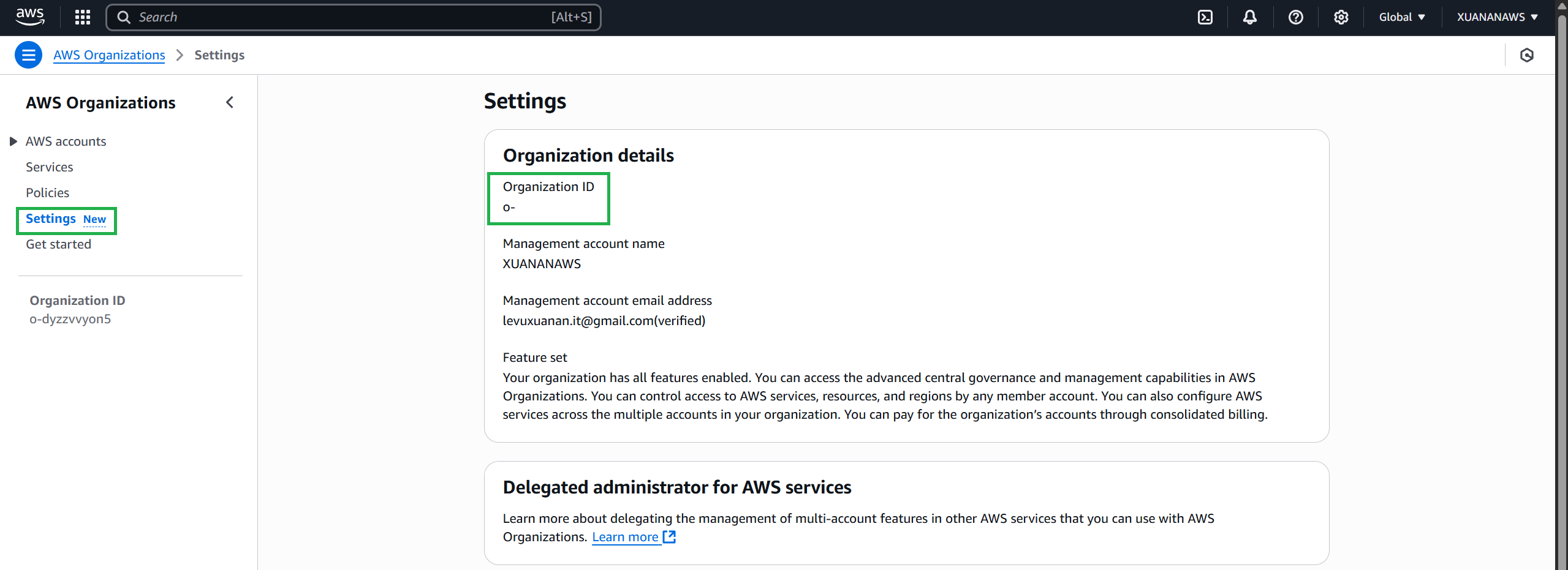

Điều hướng đến Cài đặt và ghi lại ID tổ chức của bạn.

Tạo khóa để mã hóa nhật ký CloudTrail

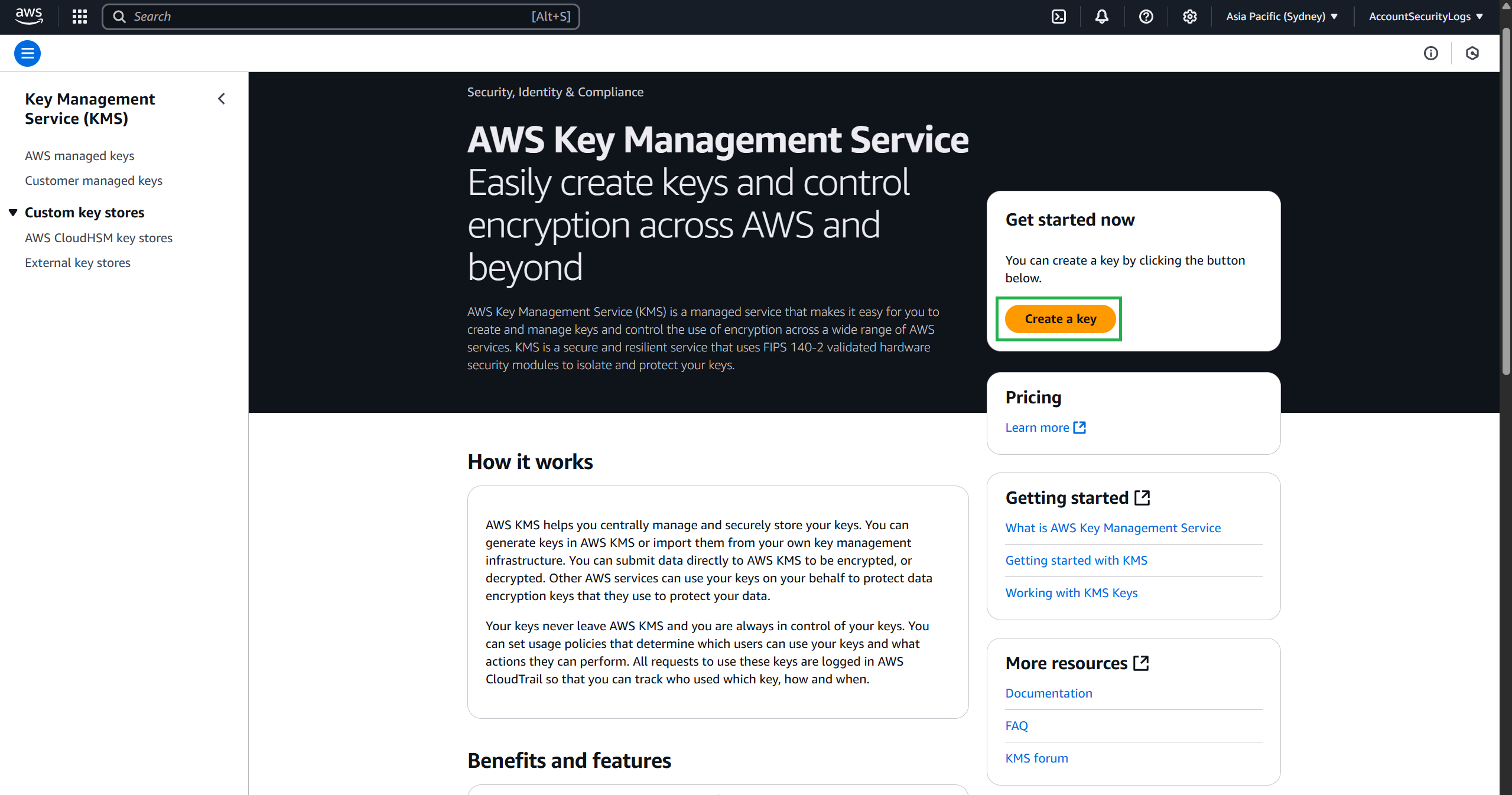

Đăng nhập vào tài khoản ghi nhật ký (AccountSecurityLogs) của tổ chức của bạn.

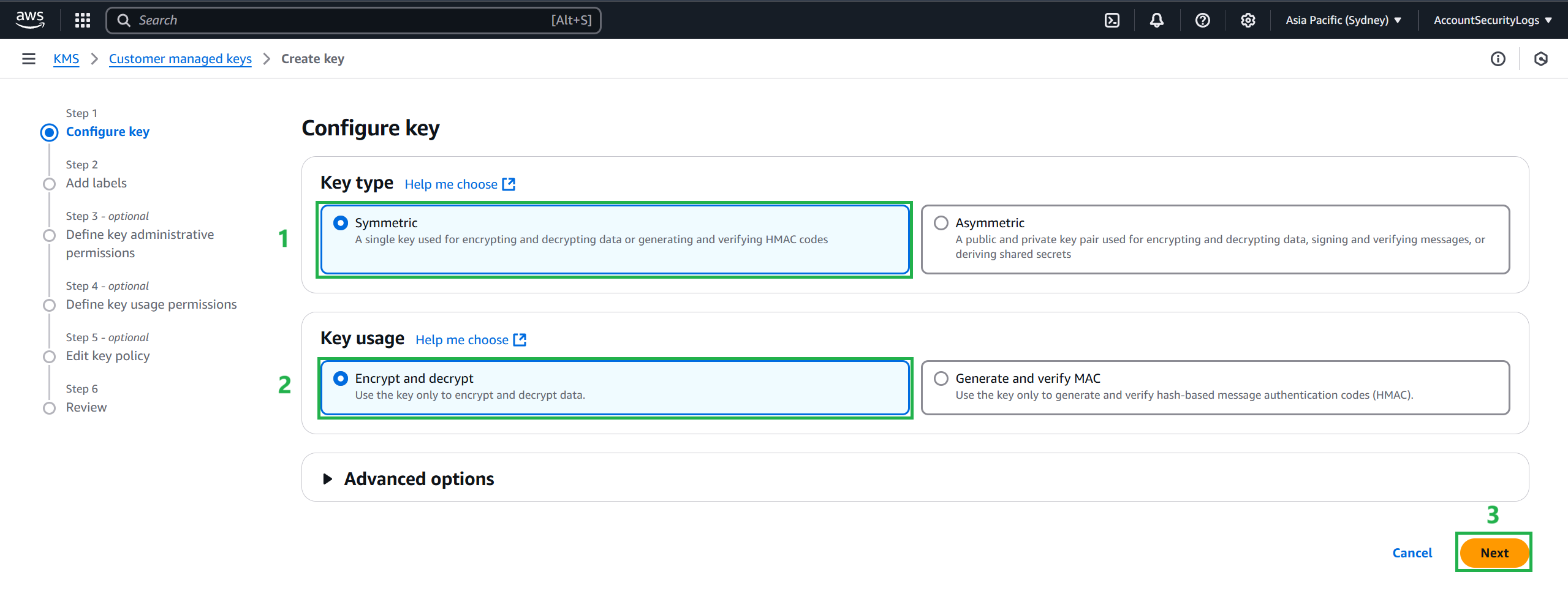

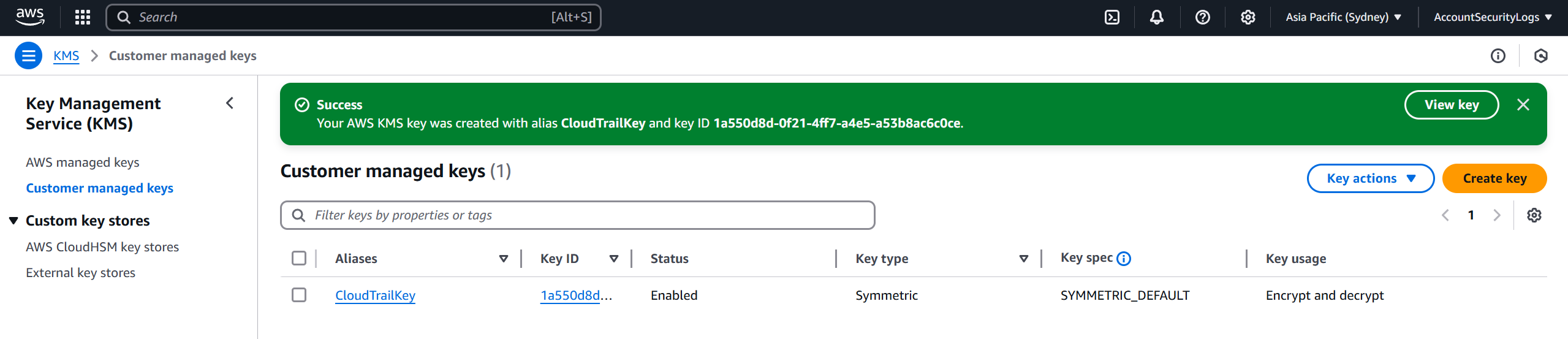

Điều hướng đến AWS Key Management Service (KMS), chọn Create a key.

Tại phần cấu hình khóa, chọn Symmetric và chọn Next.

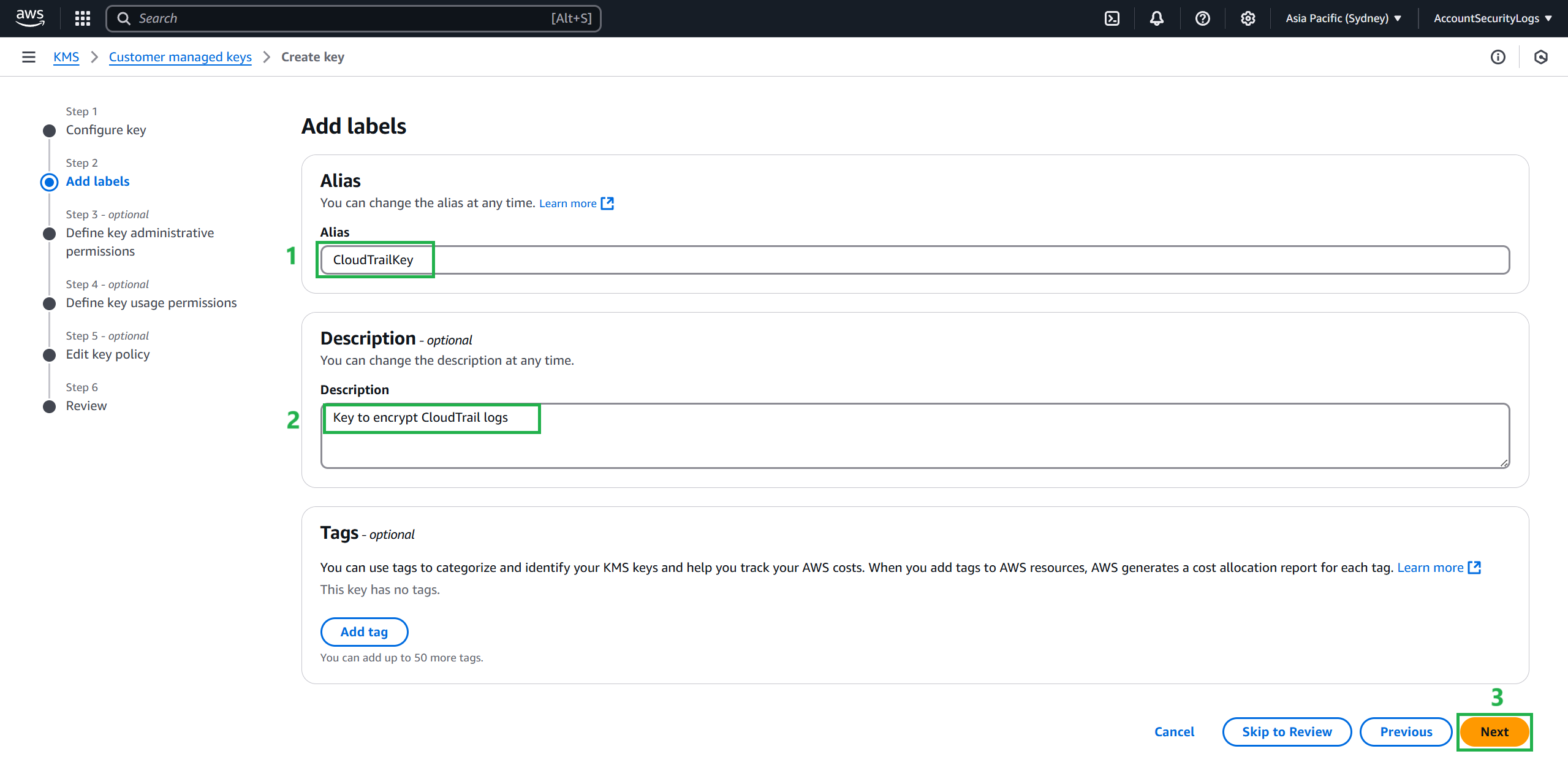

Nhập Biệt danh cho khóa của bạn, ví dụ:

- Alias:

CloudTrailKey - Description:

Key to encrypt CloudTrail logs

- Hoàn thành tạo khóa để mã hóa nhật ký CloudTrail

Tạo thùng cho nhật ký CloudTrail

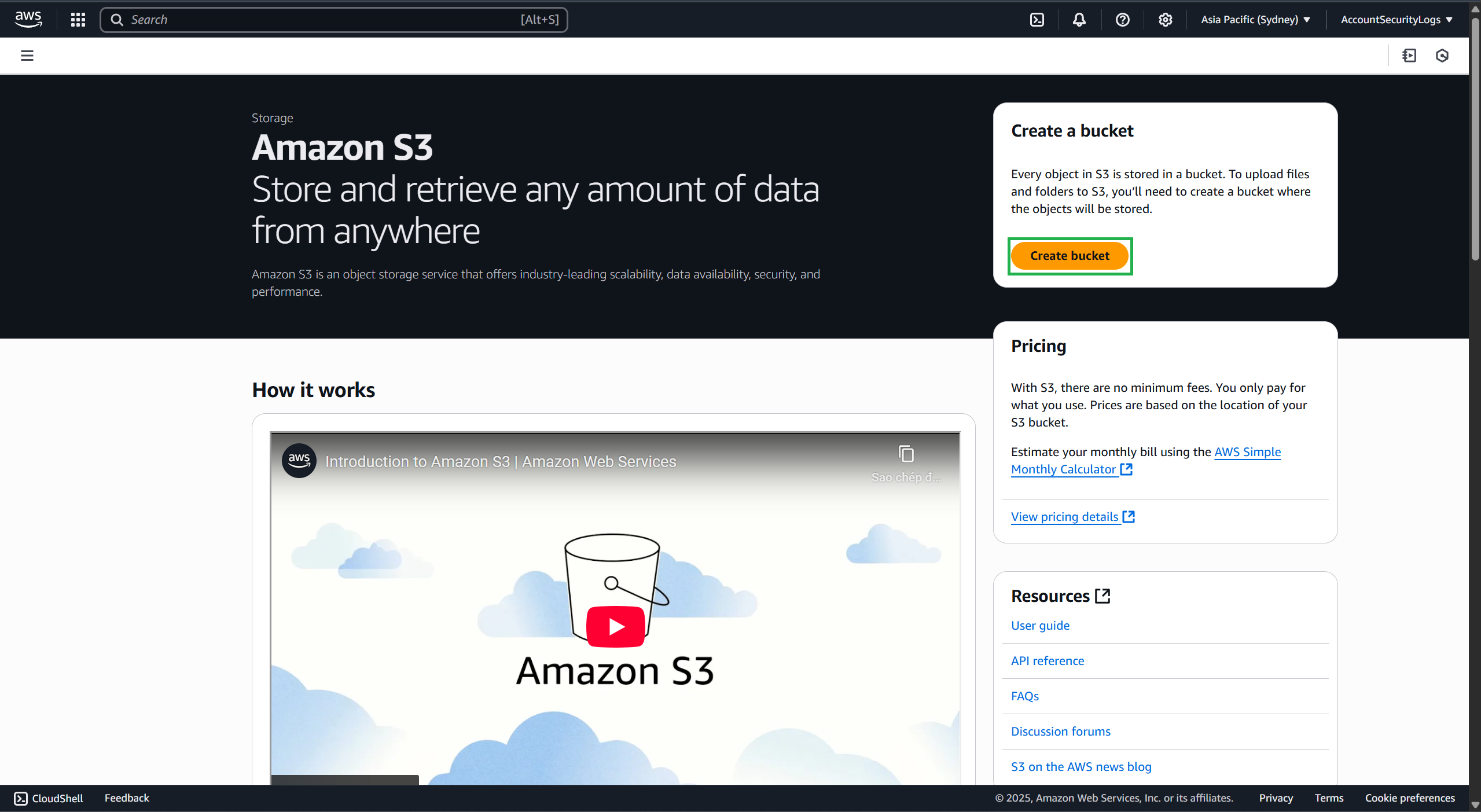

Trong tài khoản ghi nhật ký (AccountSecurityLogs) còn trong tài khoản ghi nhật ký của tổ chức bạn.

Điều hướng đến Amazon S3, chọn Create bucket

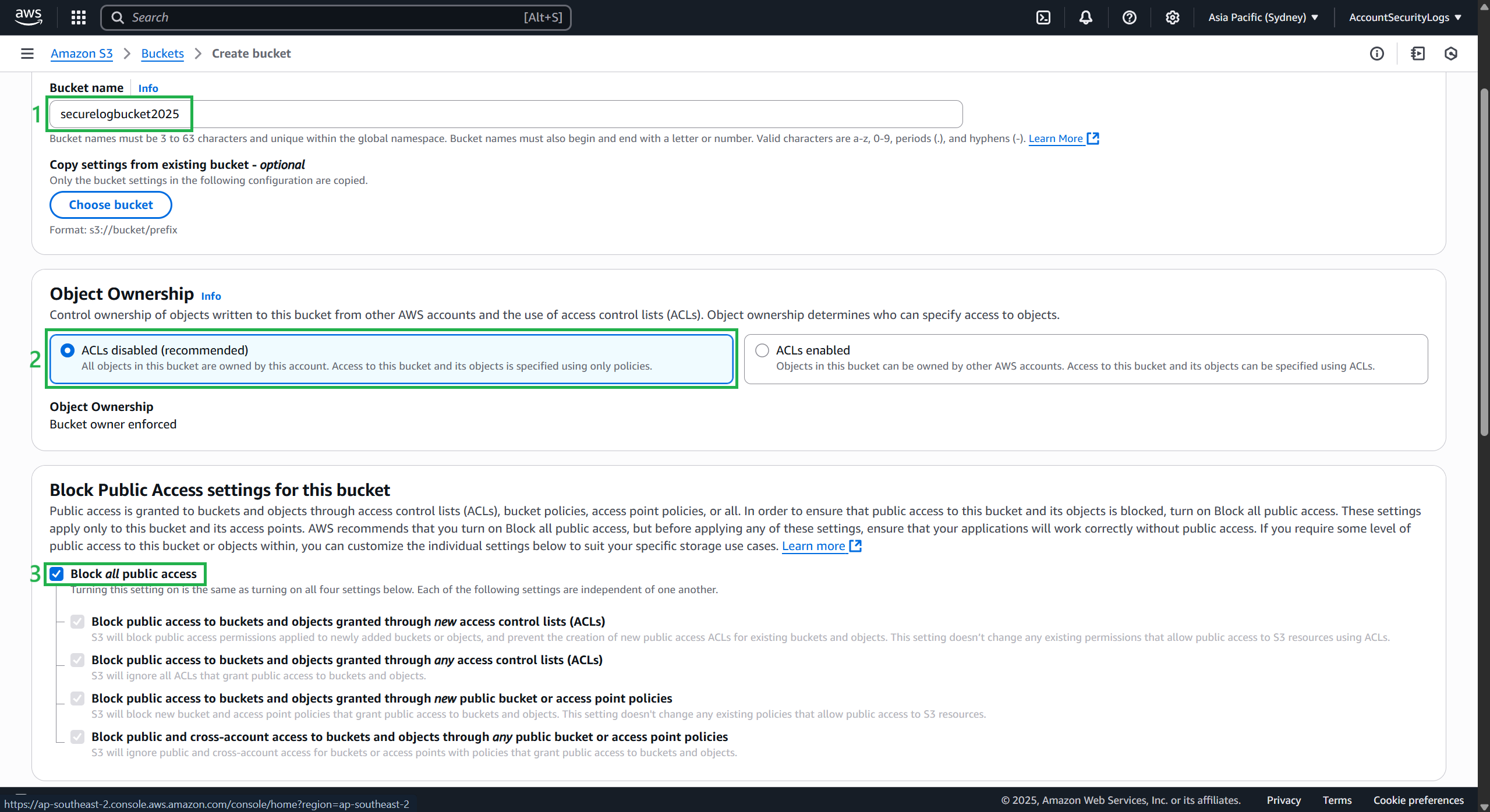

Thực hiện tạo bucket theo hướng dẫn sau:

- Nhập tên Bucket, ví dụ:

securelogbucket2025 - Chọn ACLs disabled

- Chọn, cho phép Chặn mọi quyền truy cập công khai

- Giữ các cấu hình mặc định

- Cuối cùng, chọn Tạo thùng

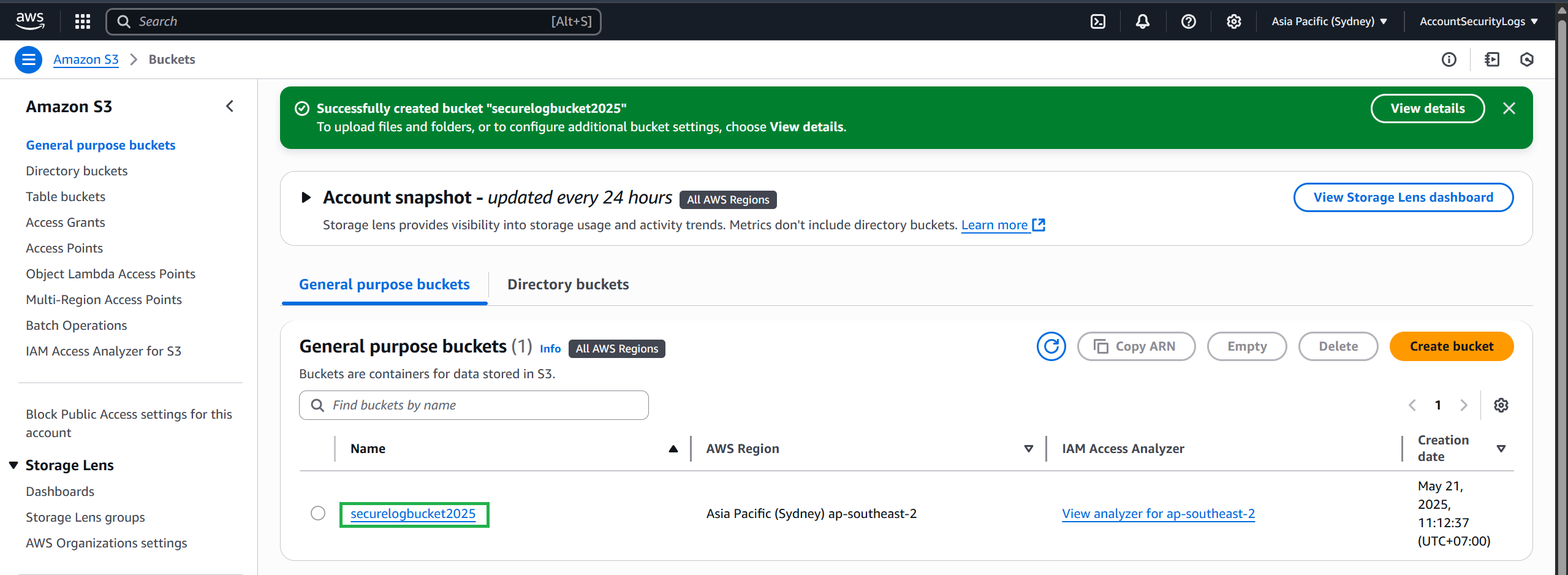

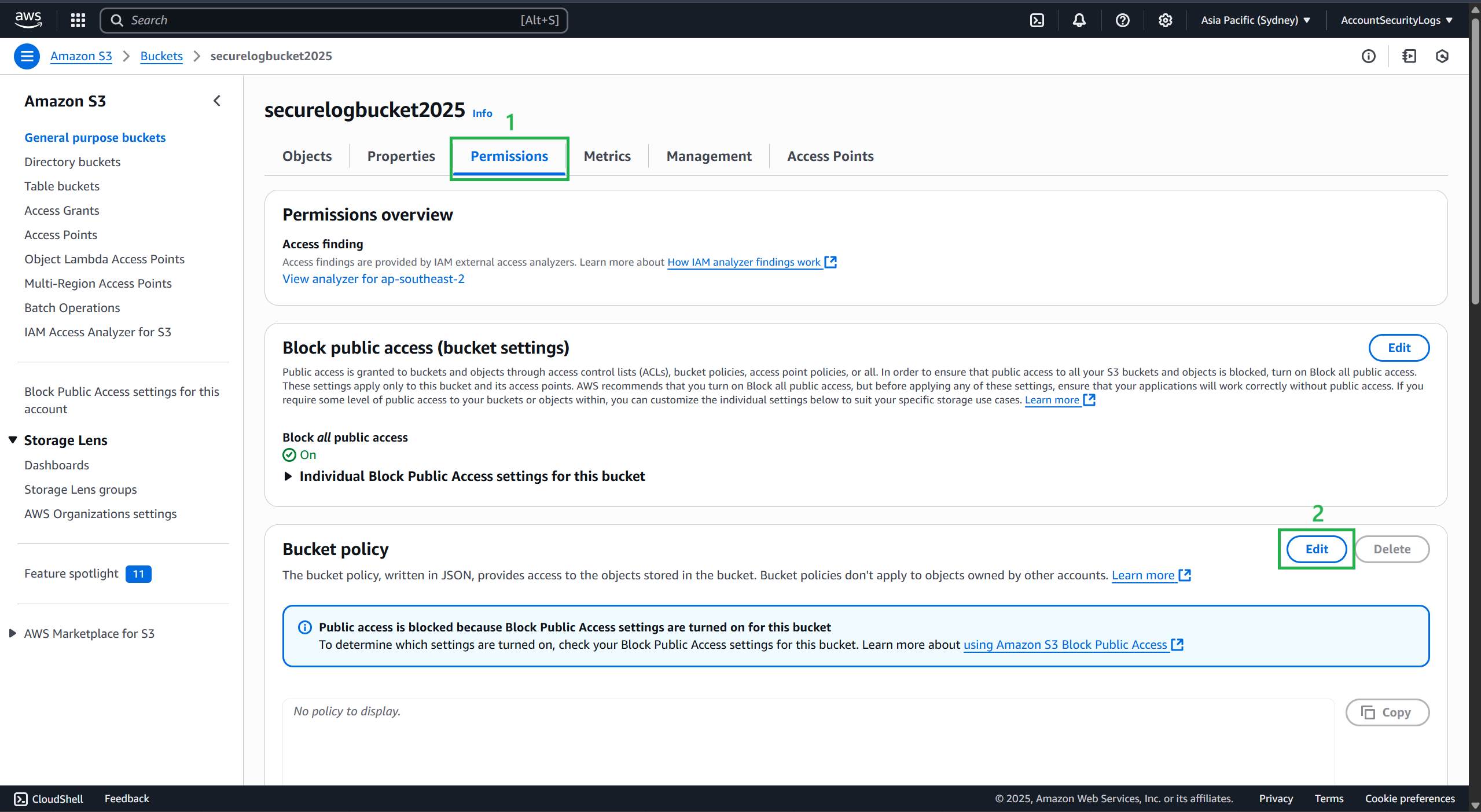

Chọn bucket mà vừa tạo.

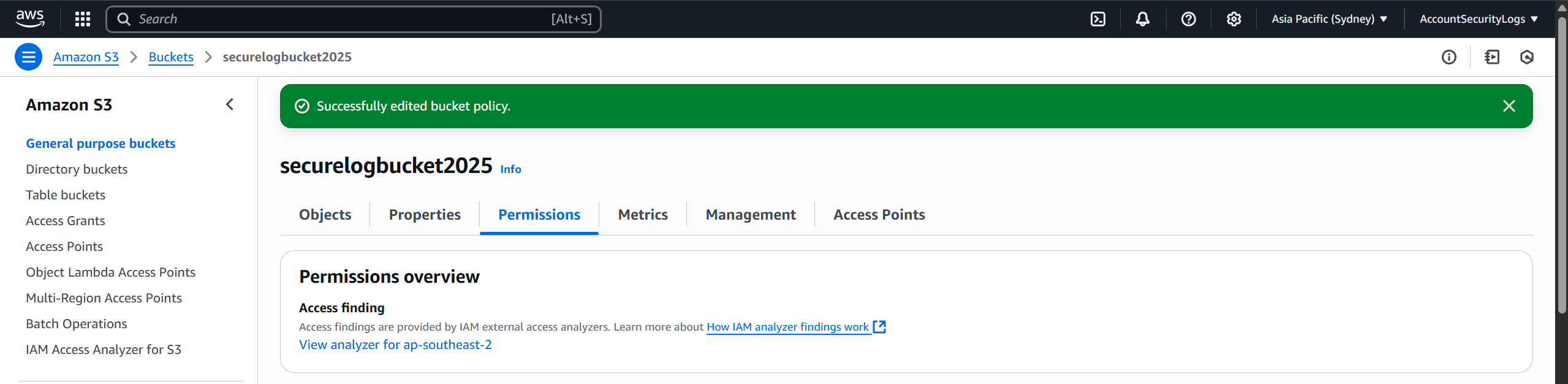

Sau đó chọn tab Permissions.

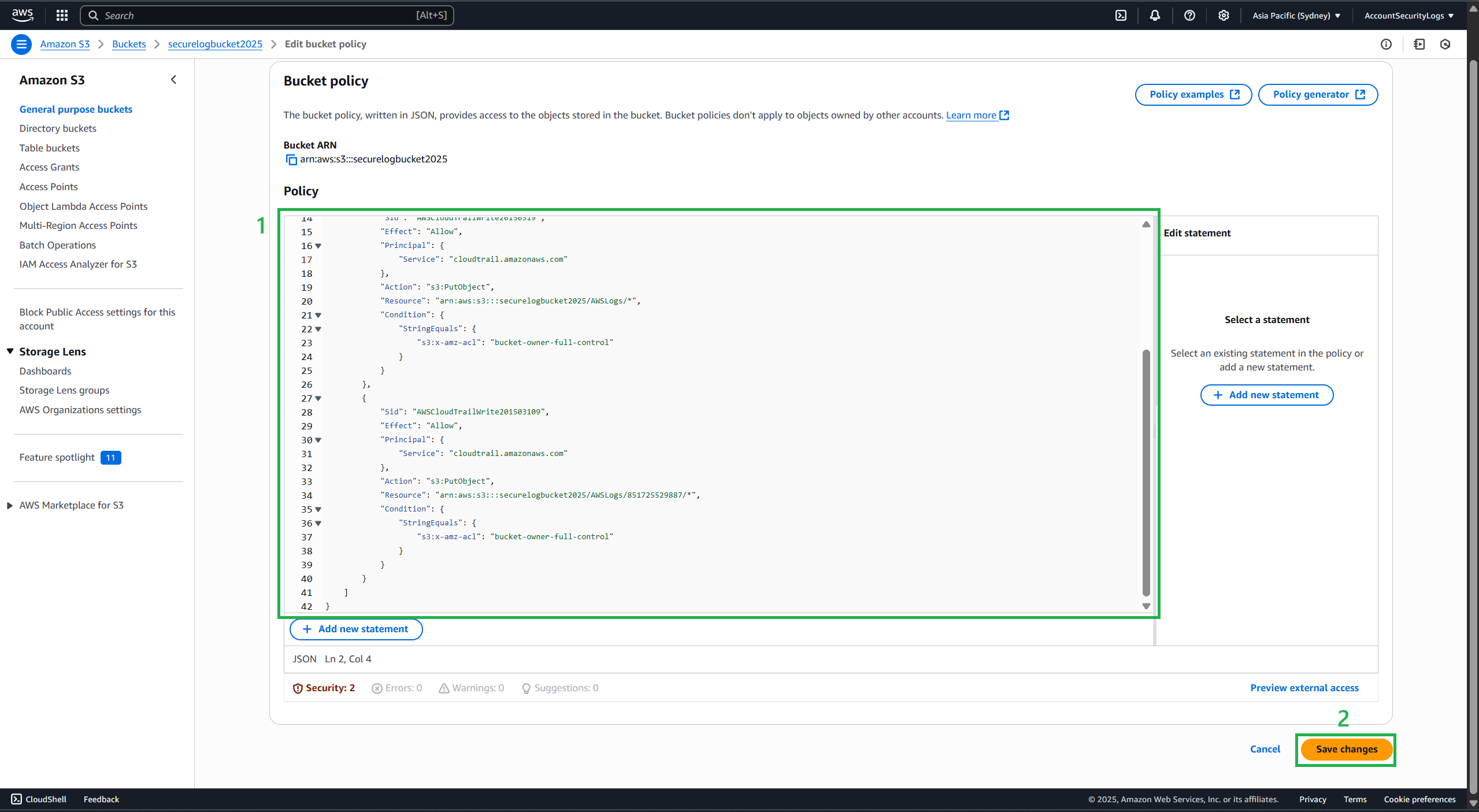

thay thế Bucket Policy bằng nội dung sau:

- [bucket] = tên bucket của bạn (ví dụ: securelogbucket2025)

- [organization id] = id tổ chức được nhận dạng ở bước 1.

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "AWSCloudTrailAclCheck20150319",

"Effect": "Allow",

"Principal": {

"Service": "cloudtrail.amazonaws.com"

},

"Action": "s3:GetBucketAcl",

"Resource": "arn:aws:s3:::[bucket]"

},

{

"Sid": "AWSCloudTrailWrite20150319",

"Effect": "Allow",

"Principal": {

"Service": "cloudtrail.amazonaws.com"

},

"Action": "s3:PutObject",

"Resource": "arn:aws:s3:::[bucket]/AWSLogs/*",

"Condition": {

"StringEquals": {

"s3:x-amz-acl": "bucket-owner-full-control"

}

}

},

{

"Sid": "AWSCloudTrailWrite201503109",

"Effect": "Allow",

"Principal": {

"Service": "cloudtrail.amazonaws.com"

},

"Action": "s3:PutObject",

"Resource": "arn:aws:s3:::[bucket]/AWSLogs/[organization id]/*",

"Condition": {

"StringEquals": {

"s3:x-amz-acl": "bucket-owner-full-control"

}

}

}

]

}

- Sau khi thay đổi, ấn Lưu thay đổi

- Tạo bucket thành công.

Đảm bảo quyền truy cập chỉ đọc của tài khoản ghi nhật ký

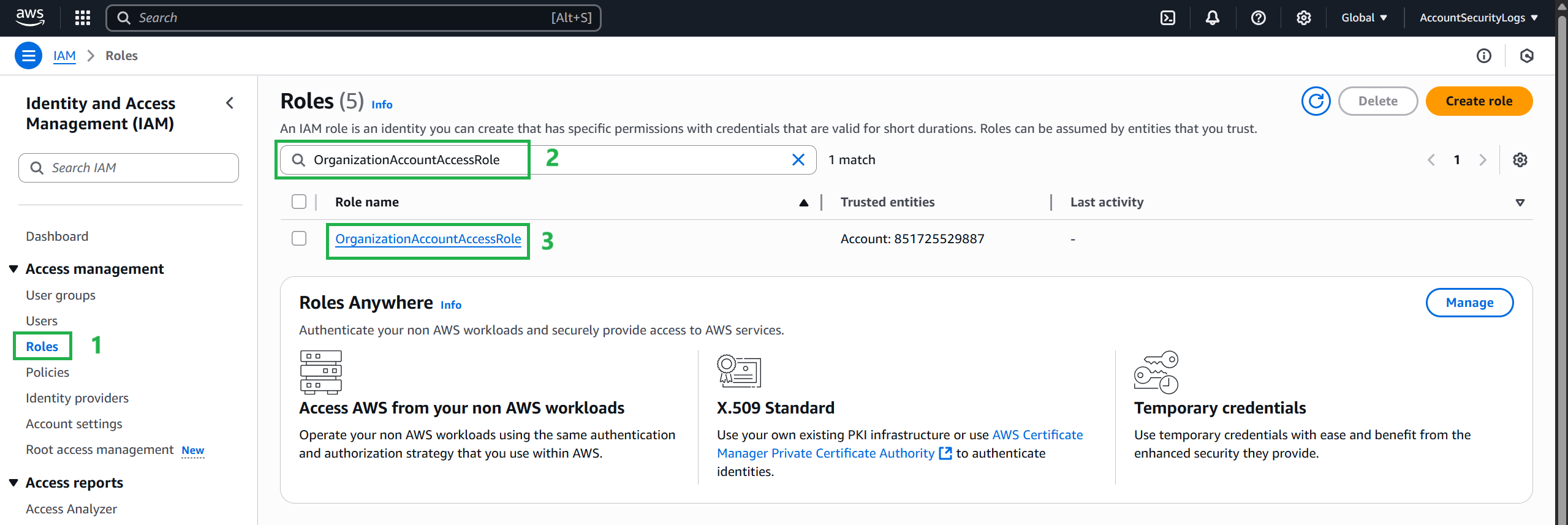

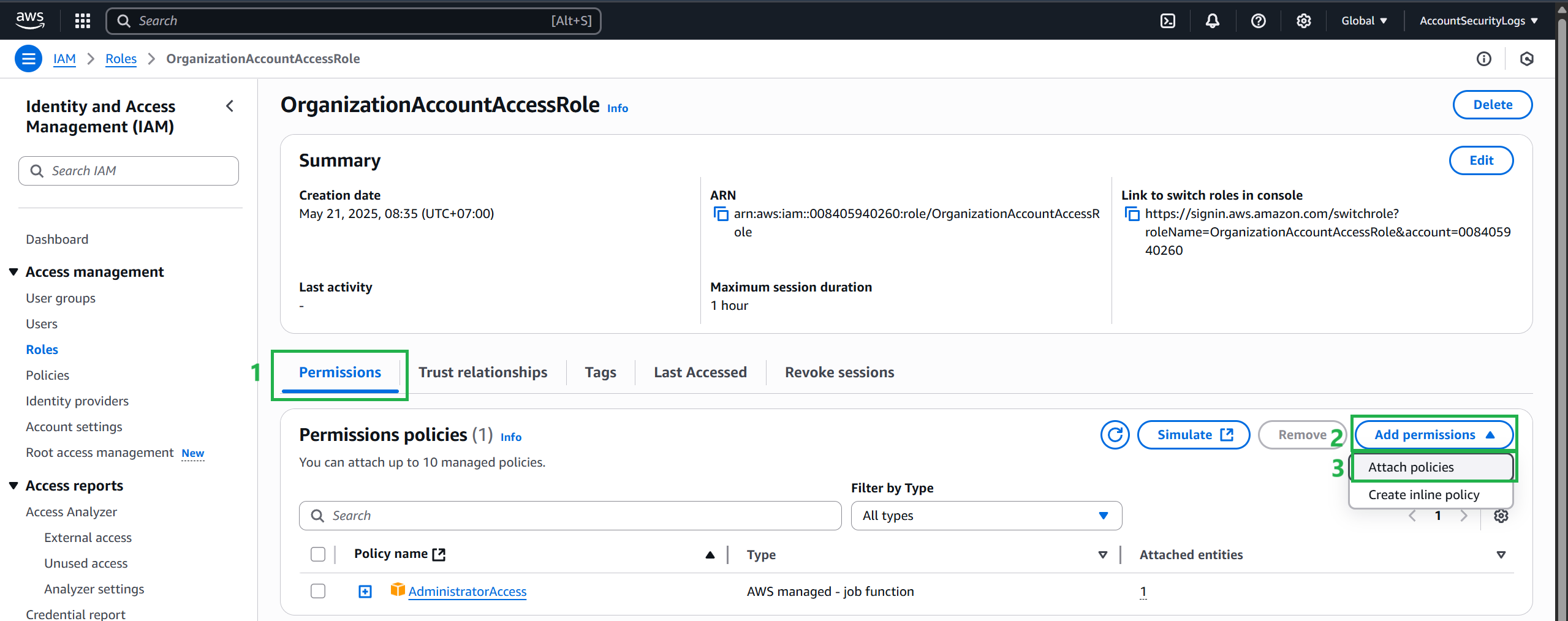

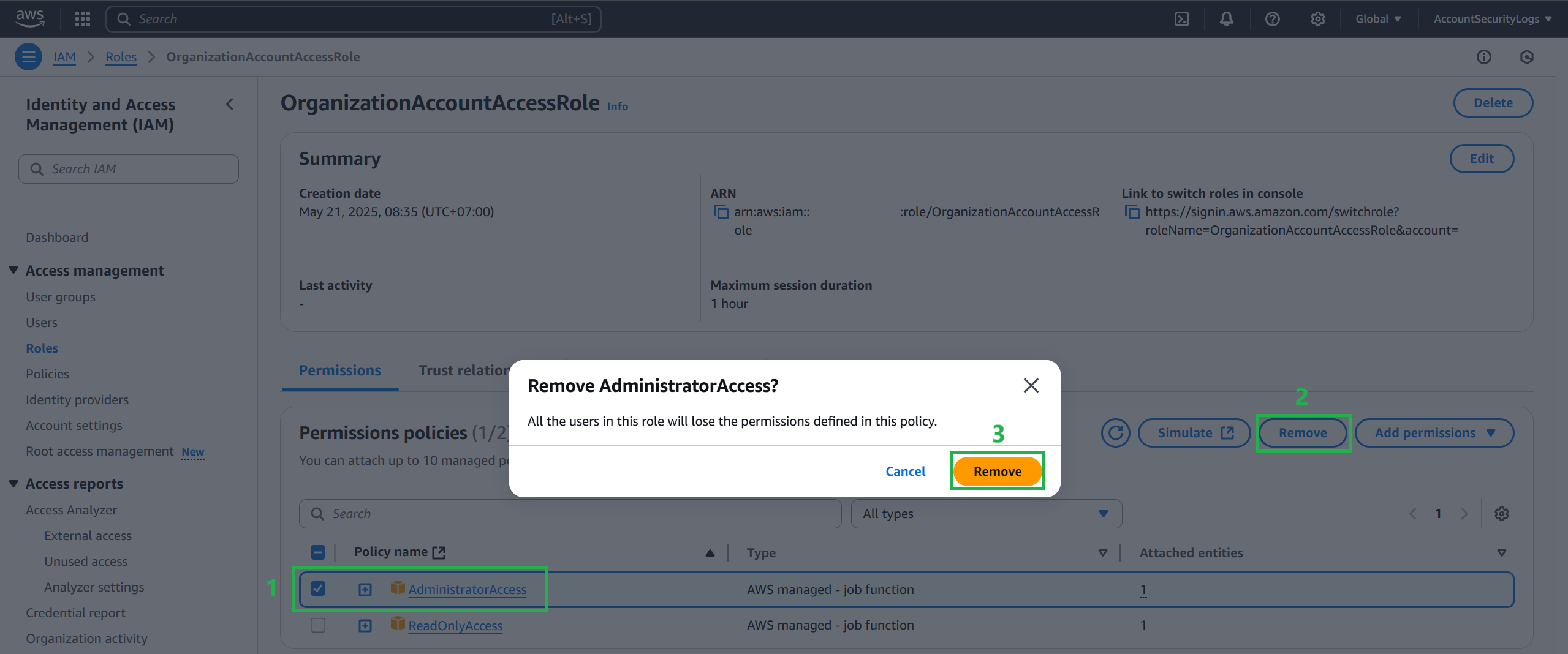

Thực hiện theo các bước sau để sẽ ngăn OrganizationAccountAccessRole thực hiện thêm các thay đổi cho tài khoản này.

Điều hướng đến IAM và chọn Role. Chọn vai trò truy cập tài khoản tổ chức cho tổ chức của bạn. Mặc định là

OrganizationAccountAccessRole

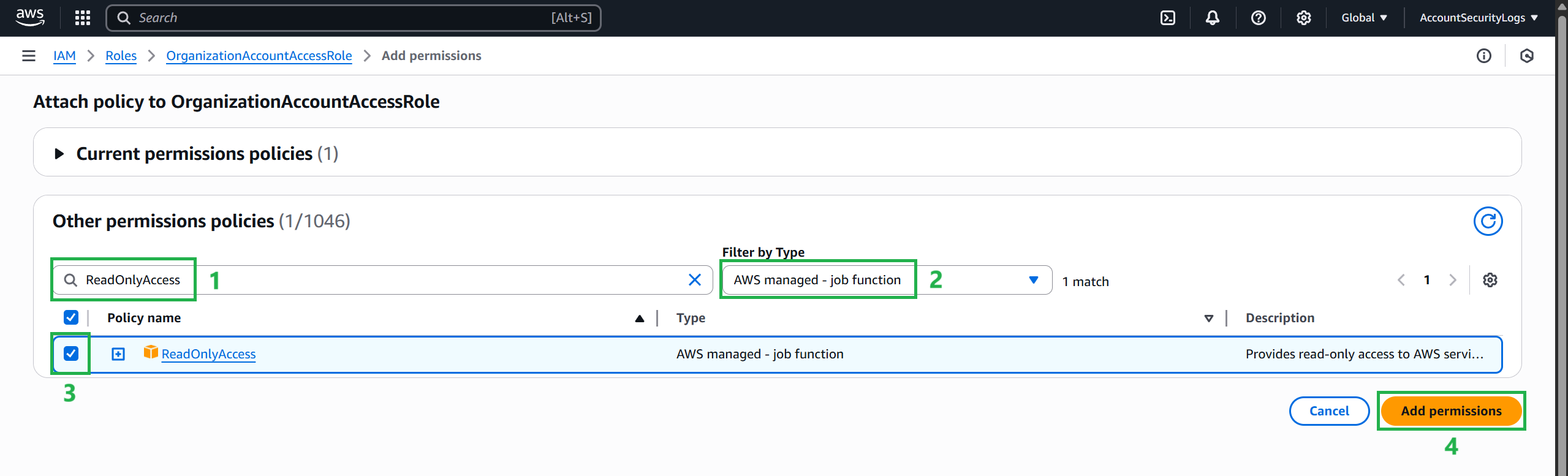

Chọn Add Polices

Đính kèm Chính sách ReadOnlyAccess do AWS quản lý.

Quay lại OrganizationAccountAccessRole và nhấn X để xóa chính sách AdministratorAccess

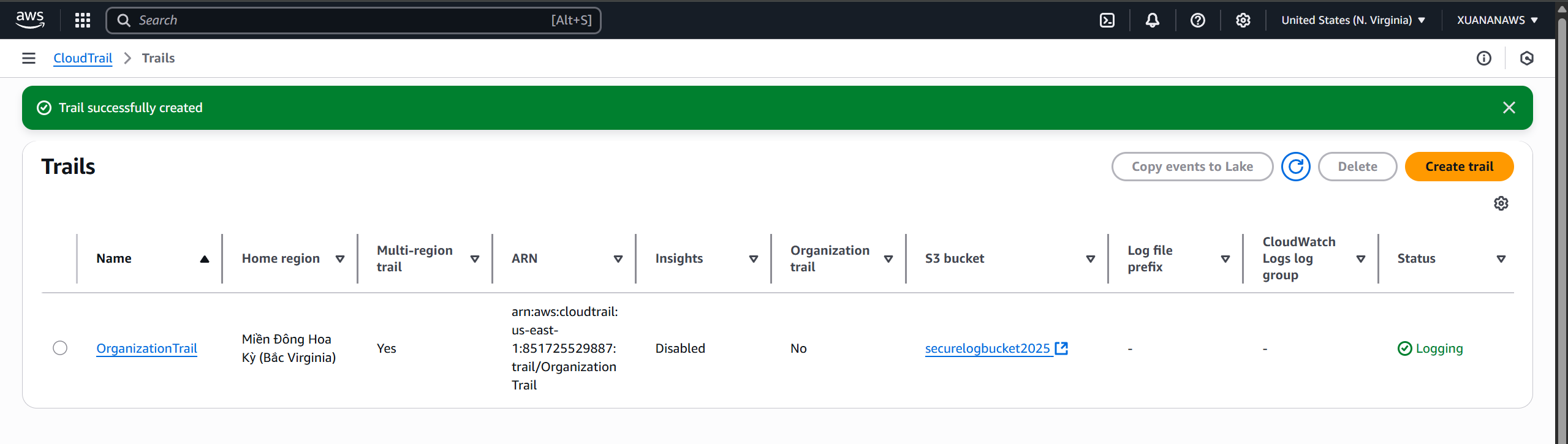

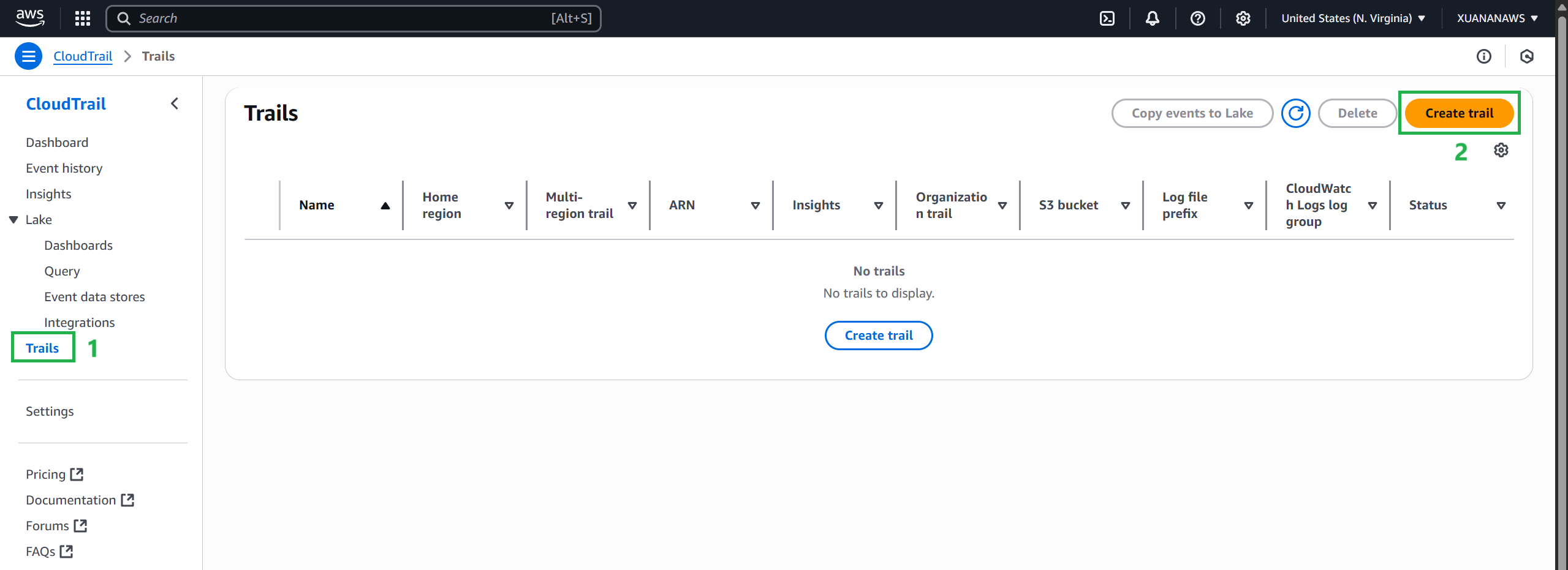

Bật CloudTrail từ tài khoản quản lý

Chuyển lại tài khoản quản lý.

Điều hướng đến CloudTrail. Tại thanh menu bên trái, chọn Trail. Sau đó, chọn nút Create trail

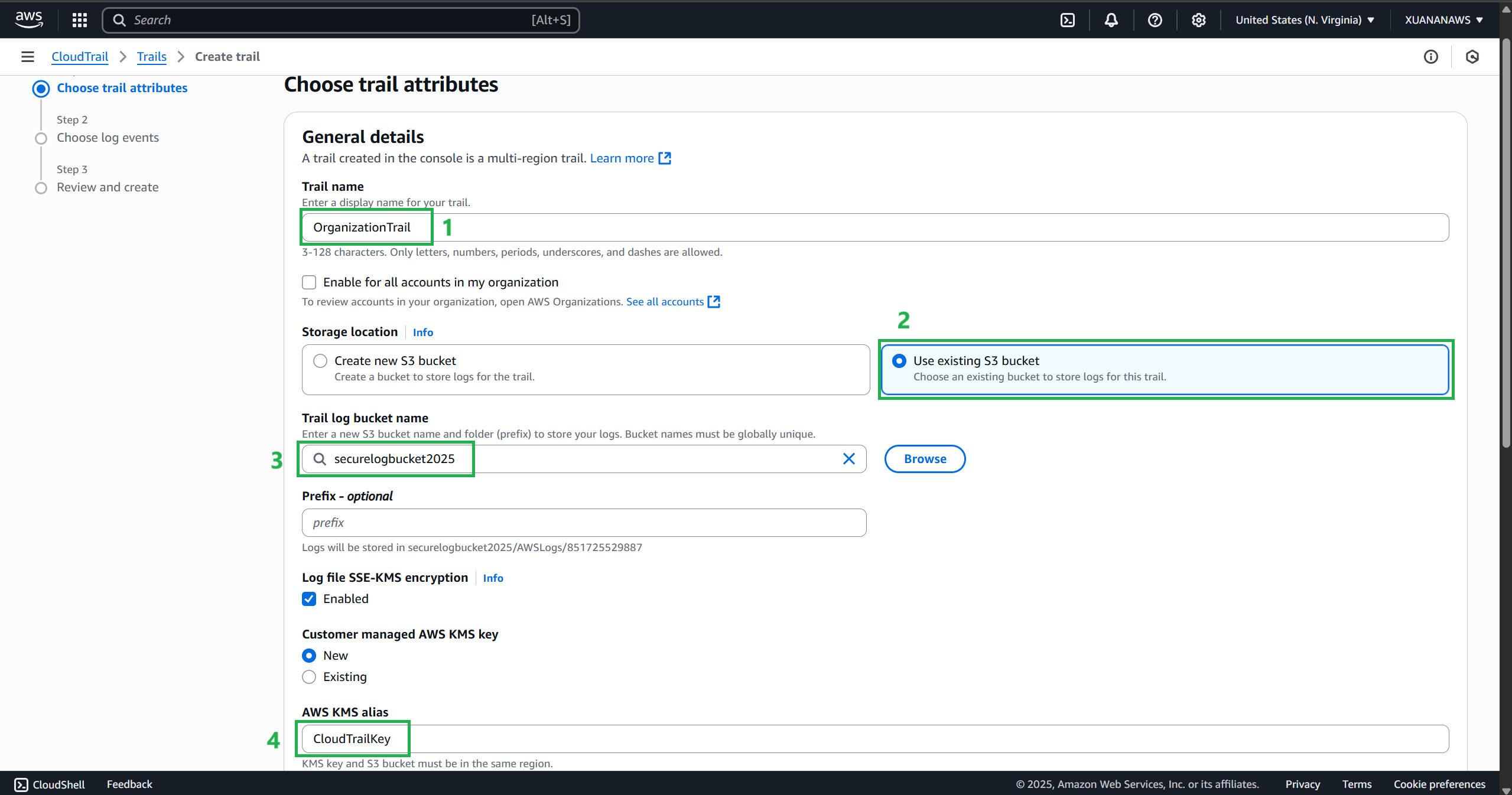

Nhập thông tin theo hướng dẫn sau:

- Tên trial là

OrganizationTrail - Chọn Sử dụng S3 bucket có sẵn nhập tên thùng của thùng đã tạo ở bước 3

- Trong AWS KMS alias , thêm tên của KMS alias đã tạo ở bước 2.

- Tạo trail thành công